Sądowe kłopoty Google'a

4 lipca 2011, 16:49Sąd federalny odrzucił wniosek Google'a o oddalenie oskarżenia przeciwko koncernowi, w którym stwierdzono, że naruszył on Federalną ustawę o podsłuchach. Jednocześnie sędzia James Ware odrzucił inne zarzuty kierowane przeciwko koncernowi Page'a i Brina.

Niemcy i Chiny mają problemy z przesłaniem energii odnawialnej

14 października 2016, 10:13Niemcy i Chiny przekonały się, że do wykorzystania energii odnawialnej nie wystarczy zbudowanie wiatraków i paneli słonecznych. Niemiecka agencja rządowa, która zarządza sieciami przesyłowymi, opracowała plan zmniejszenie inwestycji w turbiny wiatrowe

Samochody elektryczne mogą ułatwić przejście na odnawialne źródła energii

23 stycznia 2023, 06:27Rosnąca popularność samochodów elektrycznych (EV) często postrzegana jako problem dla sieci elektroenergetycznych, które nie są dostosowane do nowego masowego źródła obciążenia. Naukowcy z Uniwersytetu w Lejdzie oraz amerykańskiego Narodowego Laboratorium Energii Odnawialnej podeszli do zagadnienia z innej strony. Z analizy wynika, że w ciągu najbliższych lat EV mogą stać się wielkim magazynem energii ze źródeł odnawialnych, stabilizując energetykę słoneczną i wiatrową.

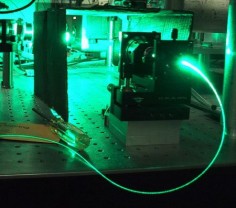

Ekspres światłowodowy

1 marca 2008, 23:18W technologiach transmisji danych, każda prędkość w końcu przestaje wystarczać. Nie dziwią zatem podejmowane bezustannie próby bicia kolejnych rekordów transferu, zarówno w powietrzu, kablach miedzianych, jak i światłowodach. Tymi ostatnimi zajmowali się badacze zatrudnieni w firmie Alcatel-Lucent – uzyskany przez nich wynik to 16,4 terabita na sekundę, a odległość, na jaką przesłano dane wyniosła 2550 km.

Chiński atak na amerykańską gazetę

31 stycznia 2013, 13:21The New York Times donosi, że chińscy hakerzy atakowali serwery gazety co najmniej przez 4 ostatnie miesiące. Ataki zbiegają się w czasie z prowadzonym przez reporterów NYT dziennikarskim śledztwem dotyczącym fortuny zgromadzonej przez rodzinę premiera Chin Wen Jiabao

Jeśli nic się nie zmieni, w ciągu roku morświny kalifornijskie wyginą

1 sierpnia 2019, 10:10Jeśli nielegalne sieci skrzelowe będą nadal zastawiane, uważany za najbardziej zagrożonego wyginięciem przedstawiciela rodziny morświnowatych i w ogóle ssaka morświn kalifornijski (Phocoena sinus) wyginie w ciągu roku. Wg naukowców, pozostało mniej niż 10 tych zwierząt.

Jest zgoda na ekstradycję hakera

10 lipca 2006, 09:39Wielka Brytania zgodziła się na ekstradycję swojego obywatela do USA, gdzie będzie sądzony za włamanie do sieci wojskowych. Czterdziestoletni Gary McKinnon przyznał się, że uzyskał nielegalny dostęp do sieci, ale odrzuca oskarżenia, jakoby dokonał jakichkolwiek szkód.

Atak na byłego ISP The Pirate Bay

25 sierpnia 2009, 15:56Firma Black Internet, która świadczyła usługi hostingowe serwisowi The Pirate Bay, a następnie na polecenie sądu odcięła TPB od Sieci, padła ofiarą ataku. Jej klienci mają problemy z dostępem do Internetu.

Laos stracił jednego z sześciu delfinów krótkogłowych

8 kwietnia 2015, 16:21Na kambodżańskiej wyspie Cheutal Touch znaleziono martwą samicę delfina krótkogłowego. Jej śmierć oznacza, że w Laosie pozostało jedynie 5 tych słodkowodnych ssaków. Samica ważąca 223 kilogramy i mierząca 2,3 metra długości była jednym z 6 delfinów zamieszkujących rozlewisko na pograniczu laotańsko-kambodżańskim

Uczeni z Torunia i Warszawy w największej w Europie sieci koordynującej prace astronomiczne

1 kwietnia 2021, 10:03Ruszyła największa w Europie sieć koordynująca badania astronomiczne - OPTICON-RadioNet Pilot (ORP). Biorą w niej udział astronomowie z Uniwersytetu Mikołaja Kopernika w Toruniu oraz Uniwersytetu Warszawskiego. Projekt o wartości 15 mln euro jest finansowany z programu Komisji Europejskiej Horyzont 2020.